Вчера в Сети появился материал, посвящённый результатам работы группы немецких исследователей. В течение года они разрабатывали специальное ПО Printer Exploitation Toolkit (PRET) для имитации сетевых атак на устройства печати.

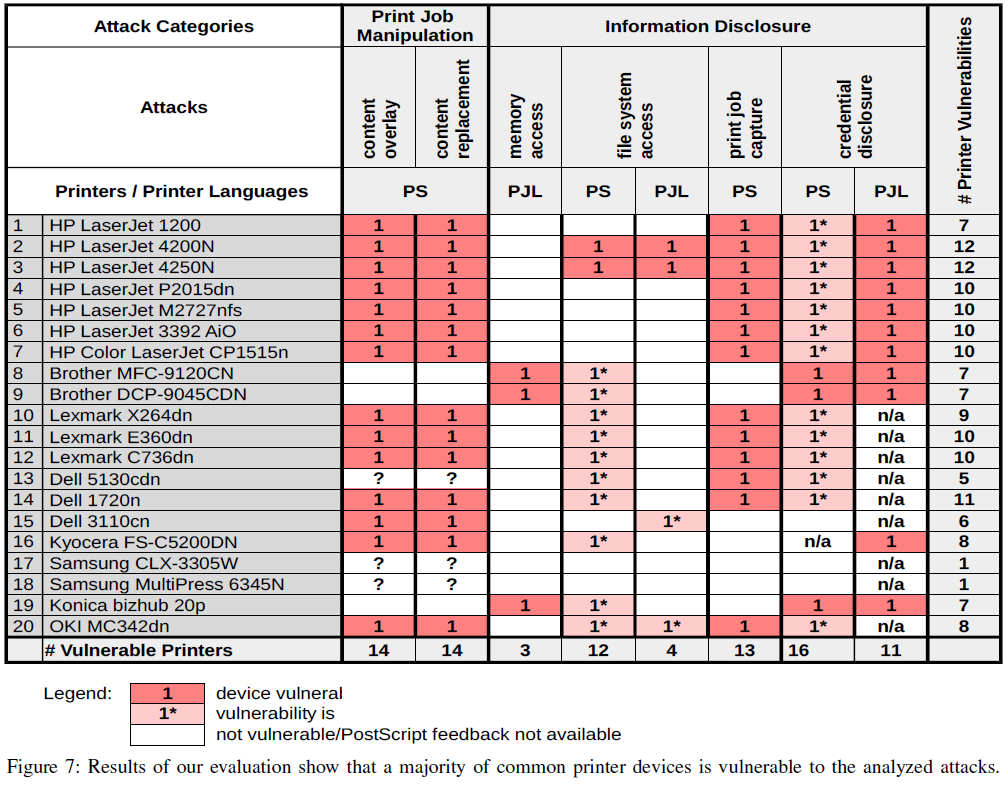

Проверке подверглись МФУ известных производителей, таких как Brother, Dell, HP, Konica Minolta, Kyocera, Lexmark, OKI, Samsung, подключённые по локальной сети, через интернет и по USB. В качестве вектора атак использовался язык описания страниц PostScript и язык, реализующий уровень контроля заданий и расширенного управления принтером, Printer Job Language (PJL).

В ряде устройств трое учёных из Рурского университета обнаружили серьёзные недостатки, которые могут позволить злоумышленникам получить удалённый доступ к вашим документам, учётным данным и так далее.

Подключенные к интернету принтеры от ряда производителей, как показало исследование, содержат уязвимости в системе безопасности, которые позволяют совершать кражу паролей, дают возможность получить контроль над принтерами, а также отправленными в печать документами, хранящимися в памяти устройства.

Эксперты продемонстировали, как злоумышленник может получить доступ к энергонезависимой памяти (NVRAM) устройства, что даёт ему возможность завладеть хранящейся на нём информацией. Более того, уязвимости в популярных многофункциональных принтерах позволяют получить пароли к локальным серверам SMB, FTP, LDAP, SMTP и POP3, поскольку настройки «умных» устройств предусматривают подключение к ним. С помощью других уязвимостей злоумышленник также способен вывести из строя принтер целиком или некоторые его компоненты.

Авторы исследования проинформировали о результатах производителей печатающей техники ещё в октябре прошлого года, однако на момент публикации ответ поступил лишь от компании Dell.